|

랜섬웨어(Ransomware)

랜섬웨어는 Ransom(몸값)과 Software(소프트웨어)의 합성어로 시스템을 잠그거나 |

랜섬웨어 감염 경로

신뢰할 수 없는 사이트

신뢰할 수 없는 사이트의 경우 단순한 홈페이지 방문만으로도 감염될 수 있으며, 드라이브 바이 다운로드(Drive-by-Download) 기법을 통해 유포됩니다. |

스팸메일 및 스피어싱

출처가 불분명한 이메일 수신시 첨부파일 또는 메일에 URL 링크를 통해 악성코드를 유포하는 사례가 있으므로 첨부파일 실행 또는 URL 링크 클릭에 주의가 필요합니다. |

파일공유 사이트토렌트(Torrent), 웹하드 등 P2P 사이트를 통해 동영상 등의 파일을 다운로드 받고 이를 실행할 경우, 악성코드에 감염되는 사례가 있어 이에 대한 주의가 필요합니다. |

사회관계망서비스(SNS)

최근 페이스북, 링크드인 등 사회관계망서비스(SNS)에 올라온 단축URL 및 사진을 이용하여 랜섬웨어를 유포하는 사례가 있습니다. 특히 SNS 계정 해킹을 통해 신뢰할 수 있는 |

Synology NAS 사용자를 위한 랜섬웨어 대응법

랜섬웨어가 PC에 감염되고 네트워크를 타고 들어와 NAS까지 감염될 수 있는 경우가 있습니다.

이 때 SMB 서비스 비활성화를 함으로써 NAS 감염을 대응 할 수 있습니다.

1. 위 사진과 같이 제어판 > SMB 서비스를 비활성화합니다.

* WannaCry 랜섬웨어 바이러스는 Window 운영체제의 SMB 취약점을 이용하여 공격하는 방식입니다. 현재 Linux를 사용하는 NAS의 SMB 프로토콜에도 영향을

주는지는 확인중에 있으며, 해당 기능 비활성화시 Window와 NAS 사이 일부 기능이 제한될 수 있습니다.

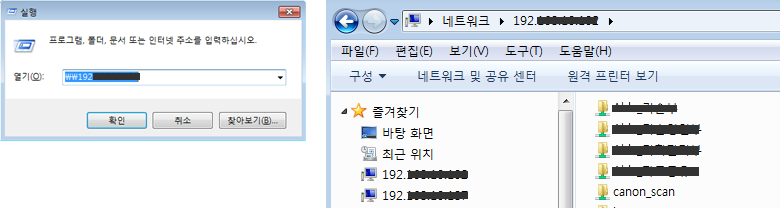

2. 이처럼 SMB를 비활성화 할 경우

* 랜섬웨어가 NAS로 들어오는 것을 대응할 수 있지만 아래와 같이 네트워크 드라이브 사용이 제한됩니다.

3. 위와 같이 랜섬웨어 감염에 대비하는 2가지 방안

SMB 비활성화 후 웹으로 접속하는 방법

SMB 비활성화 후 웹으로 접속하는 방법

->Web으로 접속 시 랜섬웨어가 네트워크를 타고 들어오지 못하여 보다 안전할 순 있지만 업무 편의성이 떨어질 수 있습니다.

SMB 활성화 후 네트워크를 이용하여 사용하는 방법

SMB 활성화 후 네트워크를 이용하여 사용하는 방법

->업무 편의성은 있지만 평소와 같이 이용 시 랜섬웨어 감염에 대응하실 수 없습니다.

4. 위 3-2번에 대한 대응 방법

SMB 기능을 활성화여 사용하되 1 Main / 1 Backup Server를 도입하여 Hyper Backup의 멀티 버전백업을 이용하여 랜섬웨어를 대응 할 수 있습니다.

* Hyper Backup은 백업파일이 압축, 암호화되어 랜섬웨어 대응에 매우 효과적인 방법입니다.

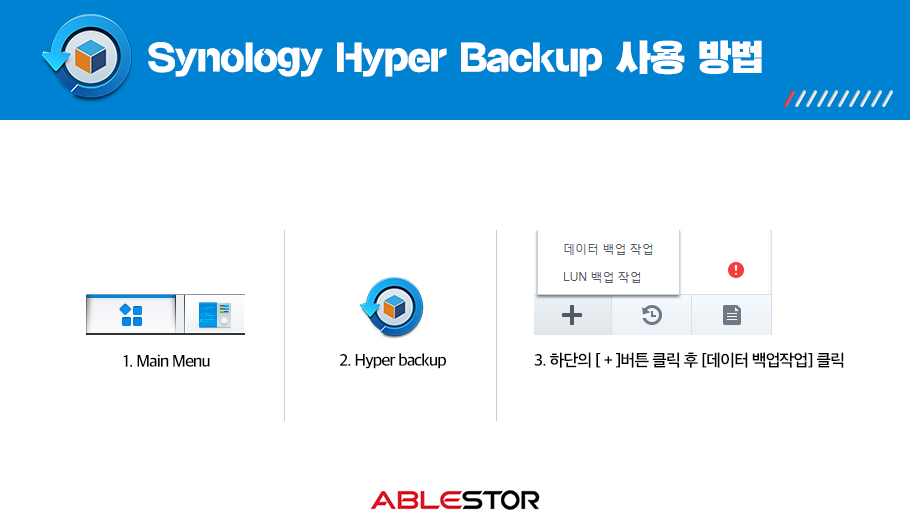

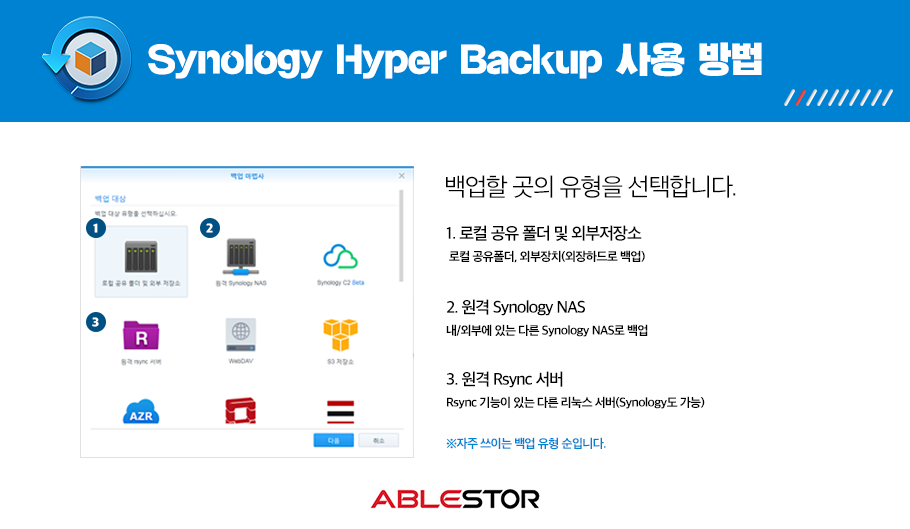

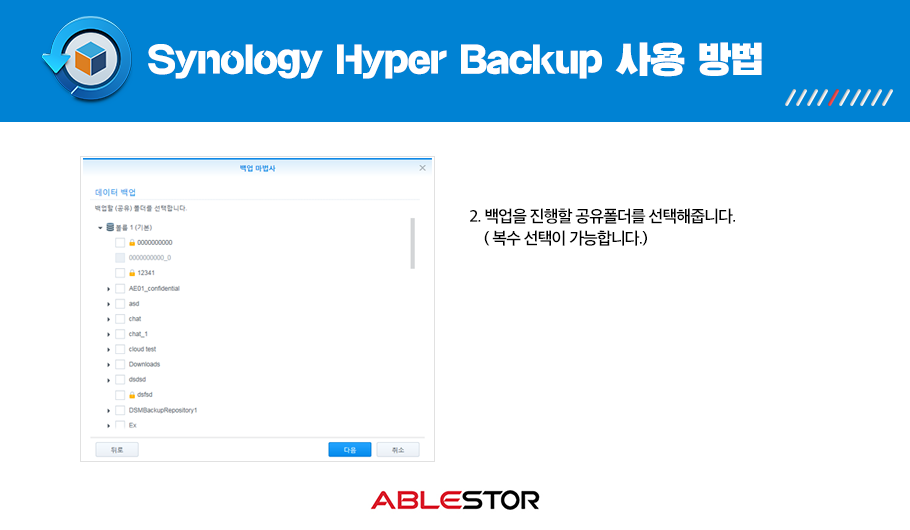

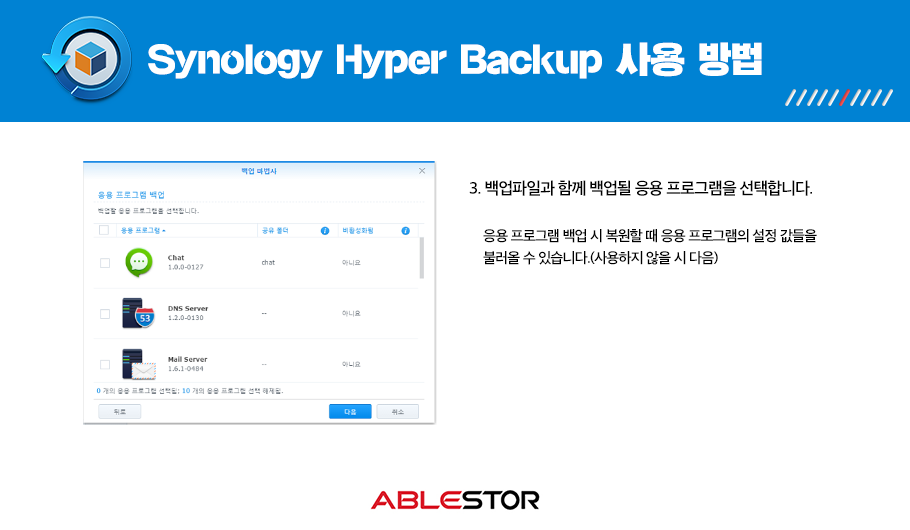

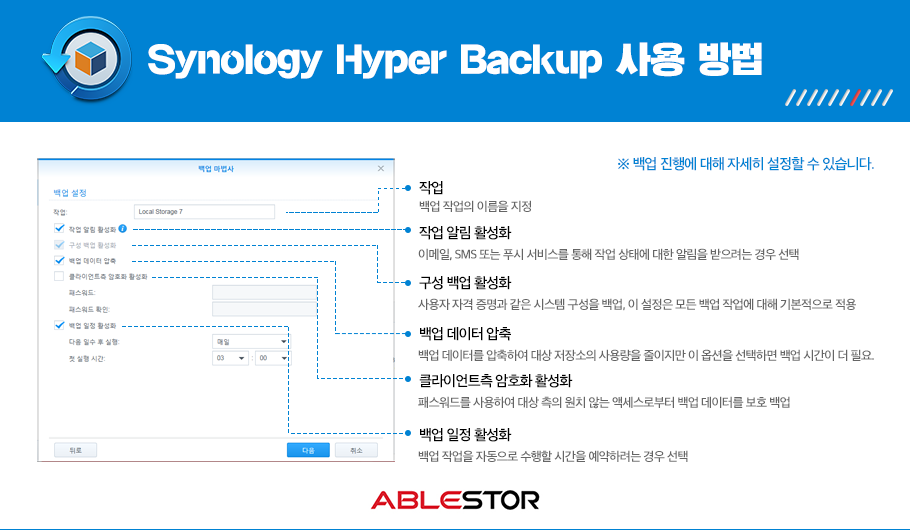

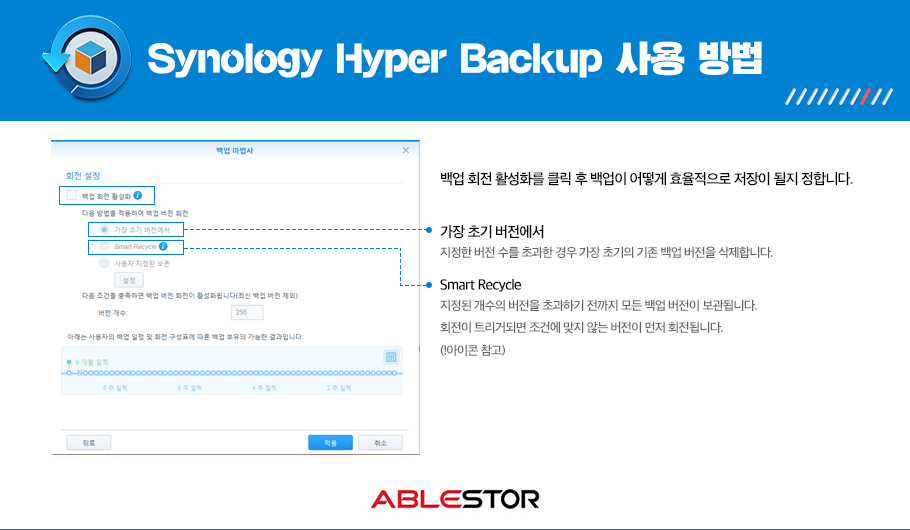

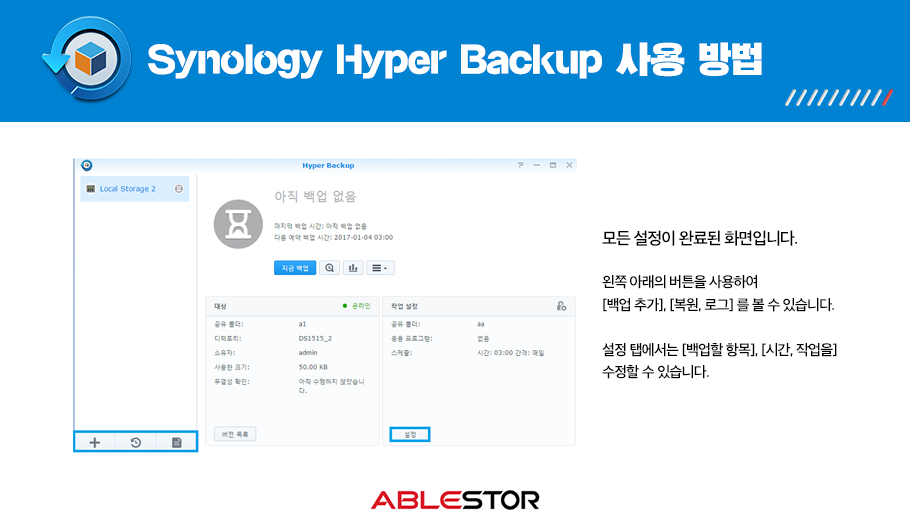

HyperBackup 이용 방법

* 스크린샷 첨부

나에게 맞는 1 Main 1 Backup NAS 도입으로 랜섬웨어 대응 장비 문의하기

견적 및 구매관련 문의하이퍼백업 외에도 대응할 수 있는 방법이 있습니다.

|

Snapshot Replication

Btrfs 파일 시스템이 도입된 강력한 스냅샷 기능을 이용하면 전체 공유 폴더의 특정 시점 |

Snapshot Replication을 이용한 랜섬웨어 대응책

NAS가 랜섬웨어에 감염되더라도 스냅샷 기능을 이용하여 랜섬웨어 감염 이전 상태로 복구 하실 수 있습니다.

Btrfs란?

Btrfs는 저장소 시스템에서 종종 발생하는 오류 해결, 관리 및 데이터 보호 같은 장애물을 해결하기 위해 설계된

시놀로지 자체 프로그램이며 아래와 같은 기능을 지원하여 기업 사용자가 다양한 이점을 얻을 수 있습니다.

데이터 가용성 증가

복구할 수 있게 합니다.

Snapshot 기능이 가능한 모델

17-시리즈: FS3017,FS2017, RS18017xs+, RS4017xs+, RS3617xs+, RS3617xs, RS3617RPxs, DS3617xs, DS1817+, DS1517+

16-시리즈: RS18016xs+, RS2416+, RS2416RP+, DS916+, DS716+II, DS716+, DS416play, DS216+II, DS216+

15-시리즈 : RS815+, RS815RP+, RC18015xs+, DS3615xs, DS2415+, DS1815+, DS1515+, DS415+

14-시리즈 : RS3614xs+, RS3614xs, RS3614RPxs, RS2414+, RS2414RP+, RS814+, RS814RP+

13-시리즈 : RS10613xs+, RS3413xs+, DS2413+, DS1813+, DS1513+, DS713+

12-시리즈 : RS3412xs, RS3412RPxs, RS2212+, RS2212RP+, RS812+, RS812RP+, DS3612xs, DS1812+, DS1512+, DS412+

11-시리즈 : RS3411xs, RS3411RPxs, DS3611xs

Snapshot Replication이 가능한 랜섬웨어 대응 장비 문의하기

견적 및 구매관련 문의스냅샷 외에도 대응할 수 있는 방법이 있습니다.

안전한 데이터 사용을 위한 추천 기능

HA 이중화 기능을 이용하여 활성서버 / 수동서버로 구성합니다.

1개의 서버는 활성 서버 , 다른 1개의 서버는 대기 수동 서버가 됩니다. 활성 서버가 모든 데이터 요청과 서비스를 처리하는 동안, 모든 것이

지속적으로 수동 서버에 복제됩니다. 이는 예기치 않은 사고에 대비하여 완벽한 하드웨어 및 데이터 중복성을 제공합니다.

> HA(High-Availability) 상세히 보기

업무 지속성을 위해 HA로 구성하셨더라도 랜섬웨어를 피할수는 없습니다.

* 랜섬웨어를 대비하기 위한 1개의 Backup 서버를 구성합니다.* HA(High-Availability)는 동일한 모델 동일한 용량으로만 구성 가능합니다.

위와 같이 HA 구성, Backup Server로 Hyperbackup을 이용합니다.

* 업무에 대한 편의성, 안정성에 대해여 효율적인 NAS 이용이 가능합니다.

HyperBackup 이용 방법

위와 같이 HA 구성, Backup Server로 Hyperbackup을 이용합니다.

견적 및 구매관련 문의이중화 구성 외에도 대응할 수 있는 방법이 있습니다.

포인트락 엔터프라이즈

파일 암호화 / 데이터 접근 차단

포인트락 엔터프라이즈는 친숙하고 편리한 보안탐색기 인터페이스로 모든 포맷의 문서 및 파일을 암호화하여 비인가자의 접근을 원천

차단함으로써 랜섬웨어, 해킹방지, 정보유출, 바이러스 등으로부터 안전하게 보호하는 문서보안 및 파일 암호화 솔루션 입니다.

한국인터넷 진흥원 랜섬웨어 예방 수칙

랜섬웨어 대응 방법

-

모든 소프트웨어는 최신 버전으로 업데이트하여 사용합니다.

모든 소프트웨어는 최신 버전으로 업데이트하여 사용합니다.

운영체제(OS)와 응용 프로그램(SW)은 최신 보안 업데이트 상태로 인터넷 접속

SW 원클릭 안심서비스 : 이용자의 PC에 설치되어 있는 소프트웨어와 ActiveX의 버전을 확인하여 최신 버전으로 업데이트를 권고하는 서비스입니다.

- 해당 서비스는 바이로봇 7.0(하우리), 알약 익스플로잇 쉴드(이스트소프트), 바이러스 체이서(SGA) 백신 소프트웨어에서 사용 하실 수 있습니다.

- 사용 방법 : [바이로봇 7.0 → SW 원클릭], [알약 익스플로잇 쉴드 → 취약점 점검], [바이러스 체이서 → PC보안 → 보안패치]

- 확인 가능한 소프트웨어(14종) : JAVA, Flash Player, Adobe ODF, Chrome, Firefox, Opera, 한컴오피스, 곰플레이어, 팟플레이어, KM플레이어, 알툴즈, Internet Explorer, Microsoft Office, ActiveX

※ 각 백신 소프트웨어마다 확인 가능한 소프트웨어는 다를 수 있습니다.

-

백신 소프트웨어를 설치하고, 최신 버전으로 업데이트 합니다.

랜섬웨어 등 악성코드로부터 PC를 안전하게 지키기 위해서 백신 설치는 기본이며, 주기적인 백신 엔진 업데이트(자동 업데이트 권장)는 필수입니다. 또한,

가끔은 백신이 올바르게 실시간 검사 및 주기적 검사를 하고 있는지, 엔진 업데이트는 정기적으로 되고 있는지 점검하는 것도 필요합니다.

- 백신은 랜섬웨어 등 악성코드를 사전 감염방지 및 치료는 가능하지만 암호화된 문서를 복호화하지는 못합니다.

안티 익스플로잇 도구 설치

- 홈페이지 등의 방문 시, 사용자 모르게 SW의 취약점을 이용해 감염되는 것을 차단하는 솔루션입니다.

랜섬웨어 전용 백신

- 일부 백신사의 경우 암호화 랜섬웨어의 특성(파일 암호화 행위 등)을 파악하여 방어하는 Anti-Ransomware 제공 중 -

출처가 불명확한 이메일과 URL 링크는 실행하지 않습니다.

스팸 메일에 첨부파일 또는 URL 링크를 통해 랜섬웨어가 유포되고 있어 실행 주의 필요

-

파일 공유 사이트 등에서 파일 다운로드 및 실행에 주의해야 합니다.

파일공유 사이트 또는 신뢰할 수 없는 사이트를 통한 파일 다운로드 및 실행 주의 필요

-

중요 자료는 정기적으로 백업합니다.

중요문서(hwp, 사진, 오피스문서 등) 주기적 백업

외부 저장장치(외장하드, USB 등)등을 이용한 중요 문서를 외부에 별도 저장

운영체제에서 제공하는 ‘사용자 파일백업 및 복원기능’을 이용하고, 외부 저장소에 이중백업 권장

PC 및 네트워크에서의 “공유 폴더” 사용 주의

1개의 PC가 랜섬웨어 감염 시, 공유 폴더를 통해 다른 PC로 확산될 수 있어 주의 필요

기업의 대응방안

패치관리 시스템 등의 보안장비를 이용한 임직원 PC보안 업데이트

임직원들의 중요 자료 보호를 위한 자동 백업

주기적인 임직원 및 일반사원에 대한 보안교육 실시

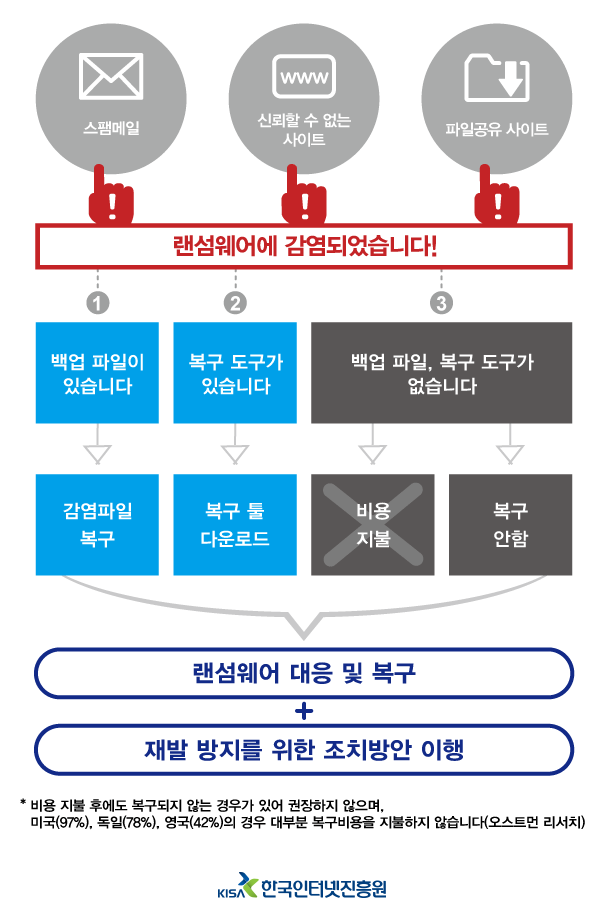

랜섬웨어 복구 절차

랜섬웨어 복구 도구

-

NMR(No More Ransom) 제공 랜섬웨어 복구 프로그램

NMR(No More Ransom) 제공 랜섬웨어 복구 프로그램

랜섬웨어 최근 동향 및 복구프로그램 제공 - https://www.nomoreransom.org/co/index.html

- NMR은 2016년 7월 세계 각국 사법기관과 민간 보안 기업 등이 파트너로 참여하는 랜섬웨어 피해 예방 프로젝트입니다.

- 해당 사이트는 Rakhni, Rannoh, Damage, Crypton, Merry X-Mas, BarRax, Alcatraz, Bart, Crypt888 등의 랜섬웨어 복구프로그램을 제공하고 있습니다.

- 중요한 파일은 반드시 복사본으로 시도하시기 바랍니다.

-

이스트시큐리티 제공 랜섬웨어 복구 프로그램

이스트시큐리티 제공 랜섬웨어 복구 프로그램랜섬웨어 최근 동향 및 복구프로그램 제공 - http://www.estsecurity.com/ransomware#decryption

- 해당 사이트는 CryptXXX(version 1,2,3), Chimera, Teslacrypt, CoinVault, PETYA, Linux.Encoder 등의 랜섬웨어 복구프로그램을 제공하고 있습니다.

- 중요한 파일은 반드시 복사본으로 시도하시기 바랍니다. -

안랩 제공 랜섬웨어 복구 프로그램

안랩 제공 랜섬웨어 복구 프로그램랜섬웨어 최근 동향 및 복구프로그램 제공 - http://www.ahnlab.com/kr/site/securityinfo/ransomware/index.do

-- 해당 사이트는 CryptXXX(version 2,3), Nabucur, TeslaCrypt의 일부 랜섬웨어 복구 프로그램을 제공하고 있습니다.

- 중요한 파일은 반드시 복사본으로 시도하시기 바랍니다. -

랜섬웨어침해대응센터 복구프로그램 안내

랜섬웨어침해대응센터 복구프로그램 안내랜섬웨어 복호화 프로그램 안내 - https://www.rancert.com/bbs/bbs.php?bbs_id=rest

국내 랜섬웨어 대응센터

- 안랩 : http://www.ahnlab.com/kr/site/securityinfo/ransomware/index.do

- 이스트시큐리티 : http://www.estsecurity.com/ransomware#decryption

- 하우리 : http://www.hauri.co.kr/Ransomware/index.html

- 랜섬웨어침해대응센터 : https://www.rancert.com